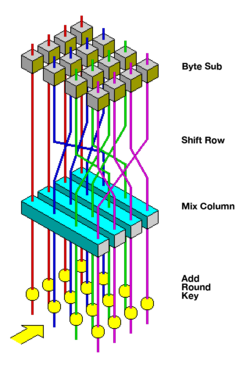

Standar Enkripsi Lanjutan

| |||||||||||||||||||||||||||||||||||||||

Read other articles:

Renault Vel SatisRenault Vel Satis (Pra-pembaharuan)InformasiProdusenRenaultMasa produksi2001–2009 (kemudi kiri, diperkiraan 62,201 unit)2001–2005 (kemudi kanan, diperkirakan 1,293 unit)PerakitanPrancis: Sandouville (Sandouville Renault Factory)PerancangPatrick Le QuémentBodi & rangkaKelasmobil eksekutif (E)Bentuk kerangka5-pintu hatchbackTata letakmesin depan, penggerak roda depanMobil terkaitRenault Laguna II Renault Espace IVPenyalur dayaMesinBensin:2.0 L F4Rt turbo I43.5 L V...

ШвердорффSchwerdorff Країна Франція Регіон Гранд-Ест Департамент Мозель Округ Форбак-Буле-Мозель Кантон Бузонвіль Код INSEE 57640 Поштові індекси 57320 Координати 49°22′03″ пн. ш. 6°34′34″ сх. д.H G O Висота 181 - 304 м.н.р.м. Площа 9,42 км² Населення 474 (01-2020[1]) Густота 4...

Logo de l'abandonware, détournement du tidy man. Un logiciel abandonné, ou abandogiciel, ou par anglicisme un abandonware, est un logiciel (le plus souvent un jeu vidéo, voire un logiciel utilitaire[1],[2],[3],[4],[5]) considéré comme abandonné sous prétexte qu'il n'est plus en vente ou mis à jour par son éditeur ou ayant droit, si bien que certains utilisateurs prennent des libertés par rapport à la législation sur la propriété intellectuelle en l'utilisant, le reproduisant et ...

1968 studio album by Thelonious MonkUndergroundStudio album by Thelonious MonkReleasedMay 1968[1]RecordedDecember 14 and 21, 1967; February 14, 1968GenreJazzLength37:23 (1:11:04 on Special Edition)LabelColumbiaProducerTeo MaceroThelonious Monk chronology Straight, No Chaser(1967) Underground(1968) Monk's Blues(1968) Professional ratingsReview scoresSourceRatingAllMusic[2]The Rolling Stone Jazz Record Guide[3]The Penguin Guide to Jazz Recordings[4] Under...

Pour les articles homonymes, voir Jacques Morel et Morel. Jacques MorelNaissance Vers 1390Lyon, Royaume de FranceDécès Avant le 9 septembre 1459Angers,(Maine-et-Loire)Nom dans la langue maternelle Jacques MorelActivité SculpteurMaître Pierre Morel (sculpteur)Élève Antoine Le MoiturierLieux de travail Lyon, Montpellier, Souvigny, Rodez, Avignon, Toulouse, AngersŒuvres principales Tombeau de Charles Ier de Bourbon et d'Agnès de Bourgogne dans l'église prieurale du prieuré Saint-Pierre...

Conseil de sécuritédes Nations uniesRésolution 358 Caractéristiques Date 15 août 1974 Séance no 1793 Code S/RES/358 (Document) Vote Pour : 15Abs. : 0Contre : 0 Sujet Situation à Chypre Résultat Adoptée Membres permanents Conseil de sécurité 1974 Chine États-Unis France Royaume-Uni URSS Membres non permanents Australie Autriche RSS de Biélorussie Cameroun Costa Rica Indonésie Iraq Kenya Mauritanie Pérou Résolution no 357 Résolution no 359mod...

Questa voce o sezione tratta di un programma televisivo in corso. Le informazioni possono pertanto cambiare rapidamente con il progredire degli eventi. Se vuoi scrivere un articolo giornalistico sull'argomento, puoi farlo su Wikinotizie. Non aggiungere speculazioni alla voce. Questa voce sull'argomento episodi di fiction televisive è solo un abbozzo. Contribuisci a migliorarla secondo le convenzioni di Wikipedia. Segui i suggerimenti del progetto di riferimento. Voce principale: Frasier...

اعتلال الشبكية عند الأطفال الخدج معلومات عامة الاختصاص طب العيون من أنواع اعتلال الشبكية، ومرض تعديل مصدري - تعديل اعْتِلَالُ الشَّبَكِيَّة عِنْد الأطفَالِ الخِدج أو اعْتِلَالُ الشَّبَكِيَّة في الخِدَاجِ[1] أو اعْتِلَالُ الشَّبَكِيَّة الخِدَاجِيّ عِن�...

آي إيه آي وادي عربة IAI Aravaمعلومات عامةالنوع نقلبلد الأصل إسرائيلسعر الوحدة 450,000 في 1971 دولارالتطوير والتصنيعالصانع شركة صناعات الفضاء الإسرائيليةسنة الصنع 1972الكمية المصنوعة 103سيرة الطائرةدخول الخدمة 1973أول طيران 27 نوفمبر 1969الوضع الحالي في الخدمةالخدمةالمستخدم الأساسي ال�...

Film by Riri Reza Laskar PelangiTheatrical release posterDirected byRiri RizaWritten bySalman AristoMira LesmanaRiri RizaBased onThe Rainbow Troops [id]by Andrea HirataProduced byMira LesmanaStarringCut MiniIkranagaraTora SudiroSlamet RahardjoTeuku Rifnu WikanaCinematographyYadi SugandiMusic bySri Aksan SjumanTiti Handayani SjumanDistributed byMiles FilmsMizan ProductionRelease dateSeptember 25, 2008 (2008-09-25)Running time124 minutesCountryIndonesiaLanguagesIndon...

2000 House elections in Texas 2000 United States House of Representatives elections in Texas ← 1998 November 7, 2000 2002 → All 30 Texas seats to the United States House of Representatives Majority party Minority party Party Democratic Republican Last election 17 13 Seats won 17 13 Seat change Popular vote 2,799,051 2,932,411 Percentage 46.8% 49.0% Swing 2.5% 2.6% Democratic 50–60% 60–70% 70–80% ...

North Indian Ocean tropical cyclone season 2012 North Indian Ocean cyclone seasonSeason summary mapSeasonal boundariesFirst system formedOctober 10, 2012Last system dissipatedDecember 24, 2012Strongest stormNameNilam • Maximum winds85 km/h (50 mph)(3-minute sustained) • Lowest pressure987 hPa (mbar) Seasonal statisticsDepressions5Deep depressions5Cyclonic storms2Total fatalities128 totalTotal damage$56.7 million (2012 USD)Related articles Timeline of the 2012 North Ind...

Federación Argentina de Aficionados al Billar Sportart Billard Gegründet 1937 Gründungsort Buenos Aires Präsident Gustavo Torregiani[1] Vorstand * Rafael Sosa (1. Vizepräsident) Luis Nicola (2. Vizepräsident) Daniel Moscatelli (Generalsekretär) Marcelo Bonvillani (Schatzmeister) Offizielle Sprache(n) Spanisch Website faabillar.com.ar Die Federación Argentina de Aficionados al Billar (FAAB) ist der argentinische Billarddachverband und dem Kontinentalverband Confederación Panam...

Penumbral lunar eclipse took place on July 6, 1944 The topic of this article may not meet Wikipedia's general notability guideline. Please help to demonstrate the notability of the topic by citing reliable secondary sources that are independent of the topic and provide significant coverage of it beyond a mere trivial mention. If notability cannot be shown, the article is likely to be merged, redirected, or deleted.Find sources: July 1944 lunar eclipse – news · newspaper...

This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Suzuki Satria – news · newspapers · books · scholar · JSTOR (September 2018) (Learn how and when to remove this template message) Type of motorcycle Suzuki SatriaManufacturerSuzukiAlso calledSuzuki RGX120 (2002–2005)Suzuki Raider 150 (2005–present)Suzuki Be...

Ethnic group of Guinea-Bissau, Guinea, Senegal, Cape Verde and The Gambia For the Romanian film, see The Oak. BalantaKumba Ialá, former Balanta President of Guinea-BissauTotal population323,948[1]Regions with significant populations Guinea-Bissau Senegal The GambiaLanguagesBalanta, KriolReligionTraditional African religion, Roman Catholicism, Islam, The Balanta (Guinea-Bissau Creole and Portuguese: balanta; French: balante; lit. “those who resist” in Mandinka) are ...

2019 film score by Pinar ToprakCaptain Marvel (Original Motion Picture Soundtrack)Film score by Pinar ToprakReleasedMarch 8, 2019 (2019-03-08)GenreFilm scoreLength67:28Label Hollywood Marvel Music Pinar Toprak chronology Purl(2019) Captain Marvel (Original Motion Picture Soundtrack)(2019) Skyfire(2019) Marvel Cinematic Universe soundtrack chronology Ant-Man and the Wasp(2018) Captain Marvel(2019) Avengers: Endgame(2019) Captain Marvel (Original Motion Picture Soundtrack...

Constituency of National Assembly of Zambia Politics of Zambia Constitution Human rights Government President Hakainde Hichilema Vice-President Mutale Nalumango Cabinet Legislature National Assembly Speaker: Nelly Mutti Constituencies Elections General 1964 1968 1973 1978 1983 1988 1991 1996 2001 2006 2011 2016 2021 Presidential 2008 2015 Referendums 1969 2016 Political parties By-elections Administrative divisions Provinces Districts Foreign relations Ministry of Foreign Affairs Minister: Jo...

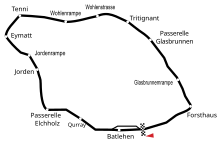

Гран-при Швейцарии 1950 годанем. X Grosser Preis der Schweiz Дата 4 июня 1950 года Место Швейцария, Бремгартен Трасса Бремгартен (7280 м) Дистанция 42 круга, 305,760 км Погода Солнечно, тепло, сухо Поул 2:42,1 (161,7 км/ч) Хуан Мануэль ФанхиоAlfa-Romeo Быстрый круг 2:41,6 (162,2 км/ч)8-й круг Нино ФаринаAlfa...

This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Time Hunter – news · newspapers · books · scholar · JSTOR (September 2011) (Learn how and when to remove this template message) The Time Hunter series of books is published by Telos Publishing Ltd. and features the characters Honoré Lechasseur and Emily Blandi...